Sono Sunil Venanzini, mi occupo di Sicurezza Informatica, nuove tecnologie e sistemi di comunicazione da oltre 15 anni, sia in ambito nazionale che internazionale.Questa Rubrica ha lo scopo e la voglia di spiegare in maniera semplice ed aperta i principali temi attuali sulla Sicurezza Informatica, provare ad aiutare ad aumentare la propria conoscenza e gestione dell’utilizzo dei moderni sistemi di comunicazione e salvaguardare l’aspetto umano nell’uso delle nuove tecnologie. Inoltre di volta in volta si andrà a trattare temi anche sulle nuove tecnologie informatiche e di comunicazione che sostengono la vita di tutti i giorni e che saranno presenti in un futuro prossimo, il tutto condito da un poco di sano umorismo.

Figura 1 User Identity

Sin da quando sono apparsi i primi servizi informatici disponibili nel Web, abbiamo dovuto gestire la capacità di poter identificare e autorizzare nella maniera più appropriata l’utilizzatore del Servizio. Pensiamo anche ai primi account di Posta Elettronica, o ai primi Forum o anche alle prime chat. Andando avanti con gli anni, anche i Servizi Bancari si sono affacciati sul mondo della Rete interconnessa, andando però ad alzare il livello di sicurezza, in quanto su queste piattaforme è possibile eseguire tutte le normali azioni possibili su un conto corrente. Sino a pochi anni fa per gestire l’accesso a questi servizi era necessario usare l’account di posta elettronica, il famoso indirizzo email e generare una password differente per ogni servizio, usando come User ID lo stesso o differenti indirizzi email. Una giungla di Account Utente e Password.

Social Login

Siamo arrivati ai giorni nostri dove per accedere a qualsiasi social media necessitiamo di un account, per accedere ai siti di E-commerce abbiamo bisogno di un account, per accedere ai servizi della Pubblica Amministrazione abbiamo bisogno di un account. Tutto questo ha portato a cercare un modo semplice di gestire più Servizi collegati ad una sola identità, appunto un’identità digitale univoca a cui associare tutti i servizi di cui abbiamo bisogno. In questo senso ci vengono in aiuto società come Facebook, la stessa Google o Twitter; queste società permettono di usare la loro utenza per accedere anche a servizi a loro non correlati, offrendo un servizio chiamato Identity Service Provider, ossia queste entità autenticano e autorizzano l’utente per quei servizi per cui hanno un accordo.

Figura 2 Social Login

Un esempio è dato da molti siti di E-commerce come AboutYou, o siti di prenotazione come TheFork o di consegne come Deliveroo, questi servizi permettono di usare lo User ID (account) che usiamo con i servizi di Gmail o Facebook o altri.

Mostrare i panni sporchi in pubblico – Zero Trust

Figura 3 Zero Trust

Nella vita di tutti i giorni abbiamo la decenza di evitare di esporre pubblicamente il nostro bucato sporco a tutti, con lo stesso concetto di mantenimento dell’intimità dovremmo trattare l’utilizzo dei nostri account ma soprattutto delle rispettive password e dei metodi di accesso. Vi sognereste mai di consegnare le chiavi della vostra casa a qualcuno? Mai. Le proprie identità digitali non devono essere condivise neanche con la propria madre e bisogna gestirle in sicurezza. Tutti i servizi informatici a cui siete registrati non vi invieranno mai un’email o una comunicazione via SMS chiedendo di fornire l’attuale password di accesso. Un Servizio Bancario non vi chiederà mai di condividere la vostra password via E-mail o tramite SMS o tramite un link. Diffidate sempre dai messaggi che vi inducono a cliccare su un link web per cambiare la vostra password facendo finta di essere il vostro fornitore di servizi o Banca. Questi tipi di messaggi rientrano nella categoria di attacchi denominati Phishing Attacks.

Figura 4 Phishing Attack

È sempre importante per tanto trattare la propria identità digitale come se fosse da una parte le chiavi di casa (appropriazione dei propri beni) o le chiavi della macchina (possibili atti illegali con la propria identità).

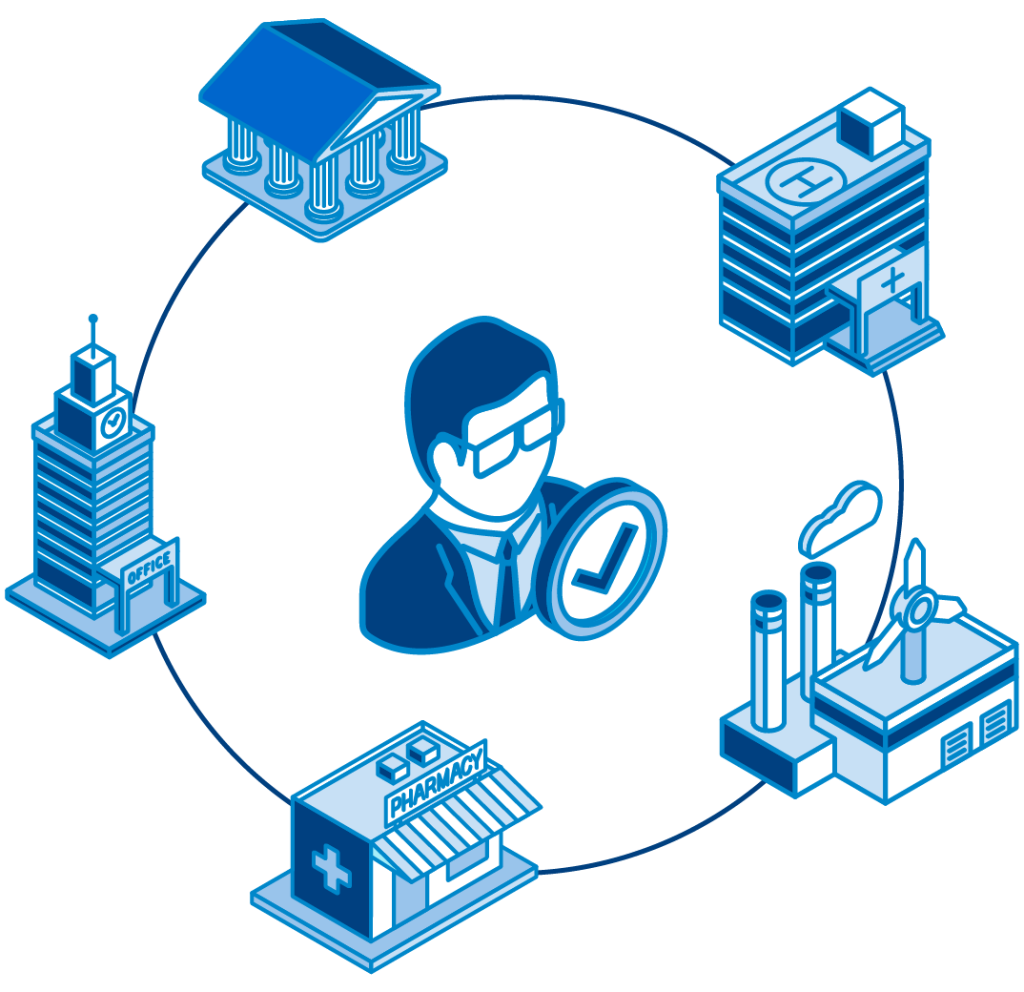

Lo SPID

Il Sistema Pubblico di Identità Digitale (SPID) è lo strumento di Identificazione che la Pubblica Amministrazione Italiana ha deciso di adottare per l’accesso e utilizzo dei servizi digitali delle amministrazioni locali e centrali al pubblico cittadino. In questo caso un’Unica Credenziale (username e password) rappresenterà l’Identità Personale Del Cittadino, con la quale ogni Amministrazione darà accesso ai propri servizi.

Lo SPID può essere usato anche per accedere a servizi dell’Unione Europea e di Imprese o Commercianti che abbiano scelto questo come metodo di identificazione. Lo SPID può essere usato per usufruire dei servizi dell’INPS, del Ministero delle Finanze, per il Sistema Sanitario. La Pubblica Amministrazione Italiana negli ultimi anni si è impegnata per avvicinare il mondo dei servizi erogati al cittadino, garantendo la possibilità di abbattere burocrazia e attese per accedere ai servizi pubblici, in tal senso, per gestire appunto le modalità di accesso ai servizi dei vari Enti, ha creato un unico strumento di Identificazione. Con il corso dei prossimi anni tutti i servizi IT verranno erogati tramite Identificazione SPID, garantendo un accesso semplice e protetto. È per questo altresì importante gestire questa identità nella maniera più accorta possibile. Anche in questo caso nessuno chiederà mai di avere la vostra password.

Furto dell’Identità Digitale

Il furto dell’identità digitale non riguarda solo il poter accedere ai nostri servizi e rubarci le email, i soldi dal conto corrente o fare acquisti usando i nostri metodi di pagamento. O meglio non solo, attraverso le nostre credenziali è possibile, con diversi gradi, operare per nostro conto, facendo credere che effettivamente dietro una determinata azione c’è la nostra volontà. Andremo comunque ad analizzare che non è possibile associare in maniera puntuale e univoca un’Identità Digitale con un’identità Personale o ancor meglio Giuridica. Nel 2014, tramite il Decreto SPID viene definita l’identità digitale come “la rappresentazione informatica della corrispondenza biunivoca tra un utente e i suoi attributi identificativi, verificata attraverso l’insieme dei dati raccolti e registrati in forma digitale”. Sotto questo profilo il GDPR entra in azione per la tutela giuridica delle informazioni dell’utente, compreso ciò che ne caratterizza la sua identità, come a livello più semplice la user ID e la sua password, andando invece su informazioni più complesse i suoi dati personali.

Il Furto di Identità che consiste in differenti fasi:

- Ottenimento delle informazioni della vittima.

- Esportazione e vendita di queste informazioni.

- Utilizzo di queste informazioni per compiere atti leciti e illeciti.

Ad oggi il nostro sistema legale non ci difende in maniera diretta da questa tipologia di reato, ma è possibile far ricadere questa attività in due ipotesi di reato:

- Sostituzione di persona.

- Frode informatica.

In questo caso gli enti preposti alle indagini informatiche, in Italia, sono più che sensibilizzati alla gestione di questi casi. Ciò non significa che non si debba fare attenzione. Pensiamo alle truffe nel settore del credito al consumo: sarà sempre necessario fornire tutte le prove necessarie sia agli istituti di credito che all’ente investigativo in merito alle nostre rimostranze.

Oggigiorno queste manovre sono utilizzate non solo per le truffe informatiche, ma spesso anche per attacchi di natura informatica, attacchi di natura sociale, attacchi di natura politica. Pertanto è sempre necessario mantenere alta la capacità di mettere in sicurezza le nostre Identità, partendo dal piccolo e da quello che è possibile fare nel quotidiano come utente: non condividere la propria utenza, non condividere la propria password, dubitare e se necessario contattare il supporto tecnico del servizio a cui accediamo. Be simple, Be smart, trust no one.

Immagine 1:

Immagine 2:

Immagine 3:

Immagine 4:

Immagine 5:

https://www.spid.gov.it/wp-content/uploads/2021/07/cos-e-spid-37.png