Negli ultimi anni il numero di attacchi informatici è cresciuto in maniera verticale, soprattutto durante il periodo di chiusura degli uffici aziendali a causa della pandemia. Bisogna però differenziare e capire quali sono i diversi attacchi informatici esistenti oggi giorno, partendo dal presupposto che per attacco informatico si intende uno o più tentativi indesiderati di sottrarre, esporre, modificare, disabilitare o distruggere informazioni o servizi, tramite un accesso non autorizzato ai computer dell’obbiettivo che si vuole colpire.

Per condurre un attacco informatico non è necessario usare software malevoli come moderni malware o quant’altro, un attacco può essere anche condotto da un utente, che ha le dovute credenziali di accesso, in grado di usare comandi e procedure lecite per i suoi fini. Generalmente è necessario dividere gli attacchi in due categorie: Attacchi Mirati (target Attack) e attacchi avanzati persistenti (Advanced Persistent Threats). Nel primo caso parliamo di manovre malevole create e studiate appositamente per colpire un preciso obbiettivo, gli attacchi usati, il software e le azioni di inganno sono architettate in funzione della vittima,del suo modo di operare, del business etc, questi sono attacchi estremamente raffiniti ed estremamente efficaci. Negli ultimi 20 anni anche la metodologia e la tecnologia degli attacchi veicolati tramite malware (o virus in generale) si è evoluta, non abbiamo più un singolo virus in grado di infettare un pc o una rete di comunicazione, ma bensì una serie di azioni e software studiati per lavorare a più livelli all’interno della rete Target con la massima efficacia, questi sono chiamati APT (Advanced persistent Threats).

Targeted Attack

Usiamo un esempio per spiegare come funziona un Targeted Attack. Useremo tre soggetti: attaccante, target (azienda o organismo che si vuole attaccare), operatore sensibile (Responsabile dei sistemi di base dati, o sistemi di sicurezza o di comunicazione). L’esempio che andiamo ad introdurre è in realtà un attacco vero e proprio condotto nel 2013 verso un’importante realtà finanziaria internazionale.

- L’attaccante decide di prendere di mira il target, il suo scopo è raccogliere le informazioni sensibili dei clienti del target.

- L’attaccante crea una società di informatica in un paese dove non esistono accordi di estradizione per i crimini informatici

- Tramite un lauto finanziamento l’attaccante crea delle identità fisiche e virtuali attendibili a sostegno della società di informatica fittizia.

- L’attaccante allestisce tutto quello che serve: sito web, profili sui social network lavorativi,pubblicità su twitter. Crea un’esca: ad esempio un software rivoluzionario per il backup dei dati.

- L’attaccante elabora una campagna mediatica per promuovere il suo software utilizzando email, banner pubblicitari etc, al fine di contattare il Target

- Dopo una serie di prove, incontri telefonici etc, l’attaccante riesce ad organizzare una riunione fisica con l’operatore sensibile del Target

- L’attaccante crea una presentazione del software, tale presentazione sarà fatta utilizzando i più comuni prodotti di mercato (Powerpoint o Acrobat), all’interno del file della presentazione verrà introdotto un codice malevole, questo codice rappresenterà il cavallo di troia per entrare nella rete del Target.

- L’attaccante riesce a convincere l’operatore sensibile ad accettare una copia elettronica della presentazione, e la salva sul suo pc aziendale.

- Il Software malevolo all’interno della presentazione crea una connessione sicura verso un sistema esterno governato dall’attaccante. Tramite questo canale il software malevolo scarica alcuni componenti utili per aggiungere altre capacità di minaccia.

- Il software si replica su tutti i computer contattabili nella sua rete operativa all’interno dell’infrastruttura del Target.

- Una volta replicato il software comincia a cercare le password di amministrazione dei sistemi.

- Il software riesce a trovare il sistema target dove sono presenti i dati che l’attaccante vuole. Il software crea una nuova connessione esterna e comincia a spostare questi dati verso i sistemi dell’attaccante.

- Il software, in maniera silente, continua a propagarsi nella rete della vittima in cerca di nuovi dati.

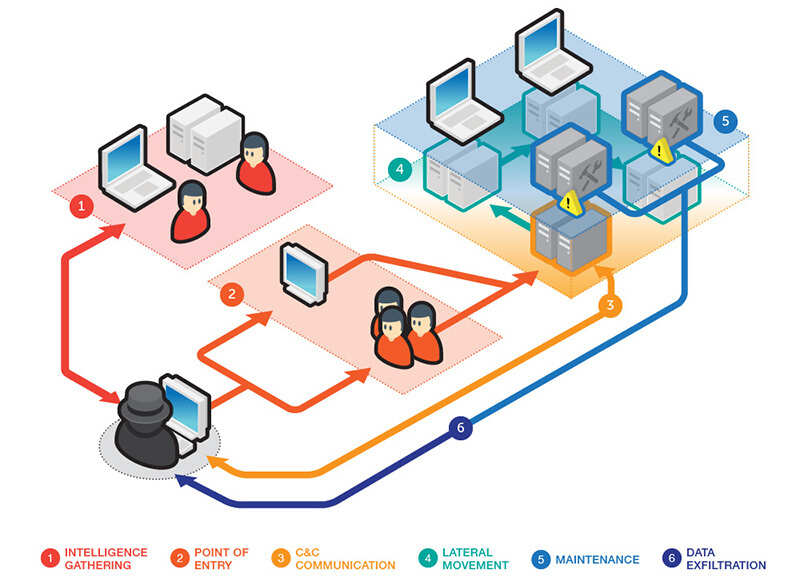

In maniera un po’ semplice, questo rappresenta un attacco mirato, ossia un complesso insieme di azioni e tecnologie, creato appositamente per attaccare un preciso obbiettivo. È possibile schematizzare queste azioni usando un paradigma chiamato Cyber Kill chain.

Dietro ogni attacco mirato, generalmente possiamo trovare attori paramilitari stranieri, organizzazioni militari ufficiali straniere, organizzazioni criminali con addestramento paramilitare, ovviamente questa tipologia di attacchi possono essere introdotti verso differenti tipologie di obbiettivi: finanziari, energetici, strutture critiche, ospedali etc.

Advanced Persistent Threats

Esistono altre tipologie di attacchi chiamati Attacchi Avanzati, in ambito Cybersecurity, se vogliamo, possiamo associare questa famiglia di Attacchi Avanzati alla voce Advanced Persistent Threats (APT). Questi attacchi hanno delle caratteristiche simili al concetto di kill chain, ma non sono disegnati per colpire uno specifico soggetto, bensì per colpire un numero elevato di soggetti. Inoltre può accadere che questi attacchi non vengono veicolati da particolari gruppi, bensì possono essere eseguiti o lanciati un po’ da chiunque. Se un Attacco mirato viene cucino come se fosse un abito su misura, un Attacco avanzato si basa invece su codice malevolo chiuso e scarsamente personalizzabile, come un abito che potete comprare in un negozio di moda.

Possiamo sicuramente dire che in questi tempi moderni il concetto di virus (con tutte le sue sottofamiglie) sia vecchio e non più efficace, i moderni “virus” si basano su più livelli di utilizzo e funzioni, in grado di muoversi tra vari pc e infestare l’infrastruttura dove sono stati abilitati.

Pensiamo ai Ransomware, ossia quei software che cifrano i propri dati e poi chiedono un riscatto per decifrali.

Generalmente un Ransomware, per il suo funzionamento, segue i passi della Kill Chain: osserva, si installa, apre altri canali esterni di comunicazione per installare nuovi moduli, si sparge su altri pc e poi esfiltra le informazioni cifrandole.

Il business degli attacchi avanzati

Oltre i soldi (in crypto valuta) richiesti per decifrare le informazioni delle vittime da attacchi Avanzati, esiste un vero è proprio mercato di vendita di questi attacchi. Spesso capita che sui mezzi di informazioni una campagna di attacchi ransomware venga identificata con un nome, ad esempio il ransomware Conti. Il nome identifica si il software d’attacco, ma identifica anche il gruppo criminale che ha creato quel software malevolo. Questo gruppo, tramite mercati paralleli, vende il proprio prodotto a chiunque interessato, modificando e personalizzando il prodotto d’attacco secondo le esigenze del committente. Questi gruppi forniscono anche supporto tecnico e commerciale, creano conti correnti per l’accredito delle crypto valute, traduzioni in differenti lingue, un supporto commerciale per incassare il riscatto.

Il panorama degli attacchi informatici si è notevolmente evoluto rispetto agli anni 90, o rispetto al mito dell’hacker presente nei media moderni. Oggi bisogna affrontare organizzazioni militari, organizzazioni criminali, gruppi altamente specializzati e in grado di produrre tecnologia informatica avanzata. E di conseguenza è necessario cambiare l’approccio sia di risposta e prevenzione, sia di pubblicazione sui media di tali attacchi.

Il grande lupo cattivo

L’attuale panorama politico internazionale ci lascia sicuramente degli interrogativi sugli effetti degli attacchi informatici. Gli attacchi informatici rappresentano i così detti attacchi asimmetrici: si muovono nel tempo, sono automatici e non hanno bisogno di operatori. Sono basati su tecniche di guerriglia militare o del controspionaggio. Una nazione ostile, come è già capitato nel tempo, può usare un attacco targettizzato per colpire le infrastrutture critiche di una nazione, un’organizzazione criminale può usare del software malevolo per foraggiare il mercato parallelo delle armi cibernetiche. Il panorama è tremendamente mutato, ma sarà mutata la percezione da parte del pubblico e degli operatori di sicurezza?